Las redes informáticas del puerto de Barcelona sufrieron la semana pasada uno de los ciberataques más virulentos que se recuerdan en años y del que apenas se han ofrecido detalles. Este dejó KO a la red corporativa del puerto, que tardó al menos seis días en recuperarse. La ola del tsunami alcanzó a algunas de las empresas que trabajan con el puerto, como la naviera danesa Moller-Maersk. Otras empresas de la ciudad cayeron también bajo ataques similares e incluso a los Mossos d’Esquadra se les cayó la red, aunque desde este cuerpo de fuerzas de seguridad aseguran que se trató de una incidencia aislada. Fuentes conocedoras del caso del puerto de Barcelona han confirmado a Teknautas que se trató de un ciberataque con ‘ransomware’. Exacto, el mismo tipo que Wannacry, el mayor ciberataque a nivel mundial que se recuerda de este tipo y que tumbó miles de empresas en todo el mundo.

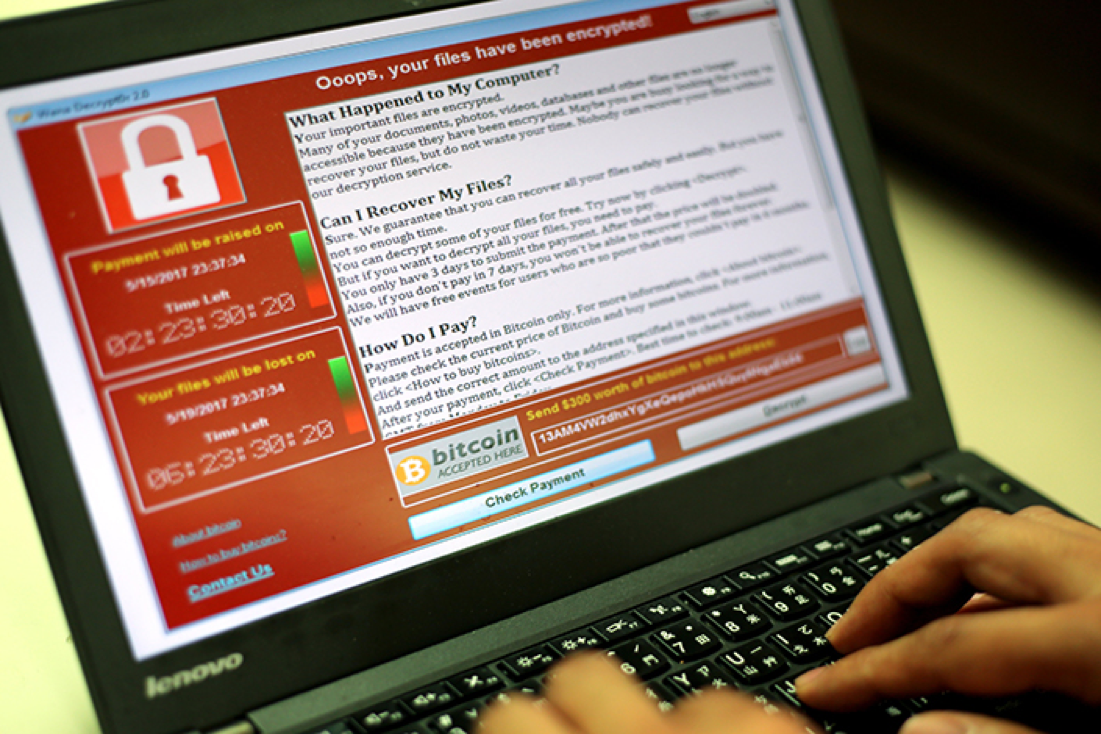

Los virus ‘ransommware’ cifran el contenido de los ordenadores que infectan y piden un rescate para descifrarlo. Si la empresa afectada tiene copias de seguridad, el incidente se reduce a reinstalar sistemas y las copias. Sin embargo, cuando el número de ordenadores afectados es importante, esta tarea puede alargarse en el tiempo.

Esto es lo que habría pasado en el puerto de Barcelona, donde un número indeterminado de servidores quedaron inutilizados por un ataque que se detectó la madrugada del día 20 de septiembre. La organización insiste en que las operaciones portuarias no se vieron afectadas, pudiendo los buques entrar y salir del puerto sin problemas, pero la operativa de carga y descarga se tuvo que realizar de forma manual. El puerto es una de las infraestructuras estratégicas de la ciudad. Estos puntos son precisamente los más buscados por los ‘hackers’ para lanzar sus ataques.

Medios especializados en logística y puertos como «El Vigía» relatan un panorama más dantesco para las oficinas del puerto, donde las comunicaciones con el exterior se cortaron, obligando al personal a utilizar medios de comunicación alternativos, como el correo particular o WhatsApp, dado que el correo corporativo no funcionaba.

Fuentes oficiales del puerto de Barcelona han confirmado a Teknautas que el correo interno estuvo varios días inoperativo a causa del incidente. También han mencionado la existencia de servicios que seguían sin funcionar pasados cinco días del ataque porque, aseguran, había «ficheros encriptados». A la pregunta de si el ciberataque se debió a un ransomware, la responsable aseguró que no podía «ni desmentirlo ni afirmarlo».

Según los expertos consultados por Teknautas, la teoría del ‘ransomware’ como arma del ataque es la que tiene más fuerza, vista la lenta recuperación de los sistemas informáticos de las oficinas. Si hubiesen sufrido un bombardeo o ataque de Denegación de Servicio (DDoS), la recuperación habría sido más rápida, afirma el experto en ciberseguridad Miquel Colobran.

La línea del tiempo del ataque podría haber sido, según Colobran, la siguiente: el 14 de septiembre se puso en marcha una nueva plataforma digital dentro de la web del puerto, PierNext. «Esta plataforma podría tener un agujero de seguridad por el que habría entrado el ‘ransomware'», afirma el experto.

El 18 de septiembre, dos días antes de descubrirse el ataque, el puerto promocionaba desde su cuenta en Twitter un artículo premonitorio aparecido en la plataforma PierNext y titulado: «¿Están los puertos preparados para manejar ataques de hackers?». Colobran opina que cuando se publicó este artículo, el virus ya habría entrado y estaría propagándose por los sistemas informáticos del puerto. En el artículo, el Responsable de Seguridad de Información del puerto, Cristian Medrano, afirma: «En algún momento, tu organización sufrirá un ataque que tendrá éxito«.

Pero el ataque de la semana pasada no se habría quedado solo en el puerto de Barcelona sino que habría afectado también a algunos de sus clientes, concretamente la naviera danesa Moller-Maersk. Trabajadores de la delegación en Barcelona de esta multinacional han asegurado a este diario que su red corporativa se cayó en diversas ocasiones.

«Hoy (por el 25 de septiembre) hemos seguido con problemas, hemos sufrido una caída de servidores por la madrugada, después han aislado a la red del Puerto de Barcelona y hemos podido recuperar conexión». La naviera no ha querido hacer declaraciones oficiales sobre el incidente.

Según Miquel Colobran, esta caída o caídas de la red en Maersk significaría que «o bien el ‘ransomware’ estaba intentando entrar en sus redes, o bien las afectaciones en la red del puerto habrían provocado problemas en la red de Maersk». El mismo día, 25 de septiembre, caía también la red interna de la policía catalana, que estuvo inoperativa 40 minutos, aunque fuentes de Mossos niegan categóricamente cualquier relación con el ataque del puerto.

Durante los mismos días del ataque al puerto hubo al menos otra empresa en Barcelona afectada por un ataque de ‘ransomware’. Se trata de una empresa mediana dedicada a las tecnologías de la información cuyo nombre no ha trascendido, a la que el virus cifró toda la información interna de la empresa. Al funcionar de forma correcta los sistemas de backu, solo fue necesario hacer una reinstalación.

Este ‘ransomware’, explica uno de los expertos que trabajó en la reparación, no se mandaba por correo electrónico sino que era de los que buscan agujeros en las redes corporativas y se cuelan automáticamente, sin intervención humana: «Una vez conseguido el acceso, instalan el ‘ransowmare’ y se expanden por las unidades compartidas de la red». El nombre del ransomware era Brrr Dharma y justo aquella semana acababa de salir una nueva versión.

No se descarta que otras empresas de la ciudad fuesen atacadas por el mismo virus, aunque no lo hayan hecho público por temas de imagen. Tampoco sería descabellado que el ‘ransomware’ que atacó el puerto fuese el mismo Brrr Dharma, que estaría corriendo por las redes catalanes a la búsqueda de agujeros por los que «colarse».

El puerto de Barcelona no es tampoco el primero en vivir uno de estos ataques dentro del sector de los transportes marítimos. El 27 de junio lo sufrió la naviera Moller-Maersk. Afectó a 80 puertos de todo el mundo, con pérdidas de entre 170 y 250 millones de euros. El ‘ransomware’, llamado Petya, llegó de hecho hasta los terminales de carga que tiene APM, subsidiaria de Maersk, en el puerto de Barcelona.

Los puertos de Amberes y Róterdam también sufrieron, en 2011 y 2013 respectivamente, sendos ciberataques. Los puertos son considerados infraestructuras críticas, lo que hace más delicado cualquier incidente que suceda en ellos y les obliga a seguir normativas específicas, como el Plan Nacional de Protección de Infraestructuras Críticas en España.

Pero la securización de estas infraestructuras está aún en sus inicios y nadie está a salvo, explica a Teknautas el director del Centro de Ciberseguridad Industrial, José Valiente: «El incidente del puerto habría afectado también a otros operadores de infraestructuras críticas porque a día de hoy la mayoría está contruyendo sus capacidades de prevención y respuesta frente a incidentes de tecnología operacional».

Precisamente el puerto de Barcelona acaba de poner en marcha su Oficina Técnica de Seguridad y otras mejoras como la incorporación de un sistema de información y gestión de eventos (SIEM) a su plan de ciberseguridad. Valiente muestra el lado positivo del ataque del ‘ransomware’: «No hay mejor impulsor que los incidentes tecnológicos de alto impacto para que la organización aumente el presupuesto y las capacidades».

Y es que toda medida es poca cuando el puerto de Barcelona es considerado un «smart port» o puerto inteligente que ha incorporado multitud de servicios avanzados, como la gestión del alumbrado, la automatización de las entradas y salidas, la monitorización del tráfico interno de vehículos y varios proyectos de sensores, además de que el 90% de gestiones se realizan de forma telemática. Un ‘ransomware’ infiltrado en este entramado puede crear, realmente, el caos absoluto.